Uhkamallinnus

Sulkulistat

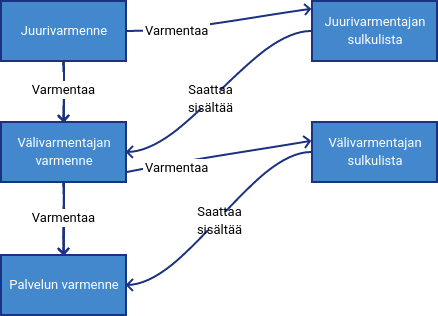

Varmentajat voivat ilmoittaa vaarallisista varmenteista sulkulistalla. Sulkulistalla oleviin varmenteisiin luottaminen on vaarallista, koska ne ovat ehkä saattaneet yksityisine avaimineen päätyä vääriin käsiin. Juurivarmenne on käytännössä varmenteiden tunnisteita sisältävä lista, jonka varmentaja allekirjoittaa. Varmentaja voi sulkulistata vain tuottamiansa varmenteita.

On suositeltavaa tarkastaa vastapuolen varmenteen sulkulistaamisen tilanne ennen sen hyväksymistä ja hylätä sulkulistatut varmenteet. Jos sovellus ei tarkasta sulkulistaa, se saattaa sallia vaarantuneiden varmenteiden käytön palvelussa.

Juurivarmenne eroaa jälleen muista varmenteista. Sen vaarantumisesta pitäisi ilmoittaa ylemmän tason varmentajan, jota ei ole olemassa. Toisaalta on kyseenalaista voisiko juurivarmentajan, jonka tietoturvallisuus on pettämä, tekemään ilmoitukseen missään olosuhteissa luottaa. Vaarallisia juurivarmenteita ovatkin poistaneet turvallisuuspäivityksinä käytöstä useimmiten käyttöjärjestelmien tai selainten valmistajat, kuten Microsoft tai Google.

Periaatteessa varmentajan on mahdollista poistaa sulkulistalta sinne joutuneita varmenteita, mutta sitä pidetään yleisesti äärimmäisen epäsuositeltavana toimintatapana. Uuden varmenteen tuottaminen joka tapauksessa yksinkertaistaa sulkulistaamiseen liittyviä toimintatapoja ja kasvattaa sen luotettavuutta. Lisäksi jotkin ohjelmistot eivät tue väliaikaista sulkulistaamista kovinkaan hyvin.

Sulkulistat ovat tyypillisesti voimassa rajoitetun ajan, jonka kuluessa varmentaja tuottaa uuden version ja julkaisee sen. Tällä pakotetaan asiakkaat käyttämään ajantasaista tietoa ja estetään hyökkääjiä vaihtamasta sulkulistaa vanhaan versioon, jolloin vaarallisia varmenteita pystyy edelleen käyttämään palveluissa. Sulkulistat julkaistaan useimmiten web- tai LDAP-palvelimelta tarjottuna tiedostona.

Jos ohjelmisto tarkastaa sulkulistan ja vaatii sen olevan voimassa ja allekirjoituksen pätevän, eikä päästä palvelua käyttämään vaarallisilla varmenteilla, tilanne ei välttämättä ole kaikin osin tietoturvallinen. Jos sulkulistojen käyttö estyy tilapäisesti, kaikki varmenteet lakkaavat toimimasta ja palvelun käyttö loppuu. Sulkulistasta voikin muodostua kriittinen komponentti tietojärjestelmien saatavuuden näkökulmasta.

Online Certificate Status Protocol

Suosittujen varmentajien sulkulistat kasvavat suuriksi, koska varmenteita sulkulistataan jatkuvasti, eikä poistetaan koskaan sulkulistalta. Toisaalta suurinta osaa sulkulistatuista varmenteista ei todennäköisesti koskaan tule vastaan, joten koko listan jatkuva päivittäminen ja käsittely ei ole kovinkaan tehokasta.

OCSP (X.509 Internet Public Key Infrastructure Online Certificate Status Protocol, RFC-6960) on HTTP-pohjainen protokolla, jolla palvelimet voivat hakea tiedon yksittäisen varmenteen tilasta. Koska vastaus sisältää tiedon vain pyydetyn varmenteen osalta, sen käsittely on kevyempää. Lisäksi toiminnallisuus on yksinkertaisempi, mikä vähentää ohjelmistovirheiden todennäköisyyttä.

OCSP-pyyntöjen salaaminen (TLS) ei ole pakollista, joten kolmannet osapuolet voivat urkkia mitä varmenteita palvelut käyttävät. Tieto käytetyistä varmenteista saattaa olla vihamieliselle taholle hyödyllistä suunniteltaessa jatkotoimenpiteitä. OCSP-vastauksien vääristely on kuitenkin mahdotonta, koska ne ovat varmentajan allekirjoittamia.

Jotta asiakkaiden ei tarvitsisi tehdä TLS-yhteyksiä käteltäessä erillisiä sulkulistausten tarkistamispyyntöjä, on kehitetty tekniikka nimeltä OCSP stapling (Transport Layer Security (TLS) Extensions: Extension Definitions, RFC-6066 & The Transport Layer Security (TLS) Multiple Certificate Status Request Extension, RFC-6961). Sitä käytettäessä web-palvelin tai vastaava hakee valmiiksi omien varmenteidensa tilatiedot OCSP:llä ja tarjoaa ne asiakkaille vastatessaan (HTTPS-)palvelupyyntöihin, mikä nopeuttaa palvelujen käyttöä.

Varmentaja päättää käyttääkö perinteisiä sulkulistoja, OCSP-palveluja vai yhdistelmää. Tämä selviää helpoiten katsomalla kumpaan tekniikkaan varmenteiden tiedoissa viitataan.

Laitteistopohjaiset turvallisuusmoduulit

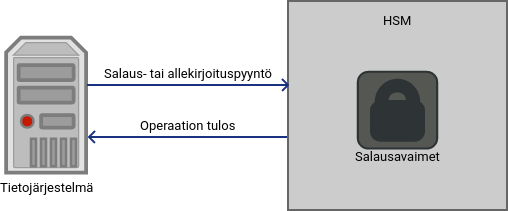

Laitteistopohjaiset turvallisuusmoduulit (hardware security module, HSM) ovat laitteita, jotka tarjoavat salauspalveluja suojellen salausavaimia. Laitteiden käyttäjä pystyy tekemään salaus-, purku- ja allekirjoituspyyntöjä ja saa operaatioiden tulokset käyttöönsä. Sen sijaan salausavaimiin kohdistuvia pyyntöjä, kuten ottaa kopio salausavaimista, käyttäjä ei pysty tekemään.

Laitteistopohjaiset ratkaisut voivat lisäksi olla useita mittaluokkia tehokkaampia salausoperaatioiden suorittamisessa, koska niissä käytetään salausoperaatioihin erikoistuneita piirejä. Joissakin tapauksissa salauslaitteistoihin investointi saattaakin laskea tietoteknisten ratkaisujen elinkaarikustannuksia merkittävästi.

Laitteistojen kirjo on suuri. Osa erikoistuu salausavaimien suojaamiseen, osa kiihdyttämiseen ja vain osa toteuttaa molemmat ominaisuudet. Toteutuksista löytyy mm. PCI-kortteja, USB-laitteita, TCP/IP-verkkolaitteita, toimikortteja ja NFC-laitteita. Yleisimmin käytetään toimikortteja, kuten mobiilipuhelimien SIM-kortit, luottokorttien EMV-sirut ja esim. julkisen hallinnon virkakortit. Lisäksi x86- ja ARM-arkkitehtuureista löytyy usein jonkintasoisia toteutuksia.

Kaikki laitteistopohjaiset turvallisuusmoduulit sisältävät erilaisia suojausominaisuuksia, kuten esimerkiksi kuorisuojauksen, avaimistojen itsetuhon, virta-analyysin sekä hajasäteilyn analyysin eston ja avaimistojen säilyttämisen erityisesti suojattavalla alueella. Rajapinnat käyttäjien suuntaan ovat suunniteltu siten, että salausavaimistojen turvallisuus voidaan menettää käytännössä vain fyysisen turvallisuuden pettäessä. Esimerkiksi salausavaimistojen käsittely saattaa olla mahdollista vain erillisestä portista, erityisillä ohjelmointiavaimilla tai dip-kytkimen asentoa vaihtamalla.

On huomattava, että laitteistopohjainen turvallisuusmoduuli ei pysty suojaamaan kaikkia uhkia vastaan. Jos salauspalveluja käyttävään tietojärjestelmään murtaudutaan, hyökkääjä pystyy edelleen tekemään salausoperaatioita tietojärjestelmän nimissä. Turvallisuusmoduuli estää tilanteessa lähinnä siirtämästä salausavaimia pois käyttöpaikastaan ja helpottaa väärinkäytöksen havaitsemisessa. Lisäksi turvallisuusmoduuli on mahdollista kloonata fyysisesti, sisältäen salausavaimistot niiden suojatussa muodossa. Jos suojauksen avaimet saadaan samanaikaisesti haltuun, koko laitteisto on mahdollista kloonata. Tämä vaatii kuitenkin fyysisen turvallisuuden vaarantamisen ja nostaa merkittävästi kynnystä tarvittavan osaamisen ja teknisten apuvälineiden osalta.

Toimikortit

Toimikortit (älykortit, sirukortit) ovat tyypillisesti luottokortin kokoisia kortteja, joihin on upotettu turvallisuusmoduulin toteuttava mikropiiri. Mm. Väestörekisterikeskus on tuotteistanut tekniikkaa hyväksi käyttäen julkisen hallinnon organisaatioiden käyttöön nk. virkakortit.

.

Toimikortti ei tyypillisesti sisällä virtalähdettä, vaan se käynnistyy ollessaan yhteydessä sähköä syöttävään salauspalveluita käyttävään laitteeseen. Yhteys muodostetaan fyysisellä kontaktilla piirin pinnassa näkyviin johtimiin tai uusimmissa malleissa myös NFC-teknologian (near field communications) avulla. Toimikorttien suorituskyky on erittäin alhainen johtuen erityisesti energia- sekä kustannustehokkuudesta, joten ne soveltuvat lähinnä yksittäisten tunnistautumisten tai sähköisten allekirjoitusten suorittamiseen.

Toimikorttien adoptio on takunnut pahasti. Vaikka teknologia kehitettiin jo 1970-luvulla, rajapintojen standardoimattomuus hankaloitti käyttöönottoja. Historiallisesti piirit ovat tukeneet eri operaatioita, lukijalaitteet ovat vaatineet valmistajakohtaisia ajureita, rajapintakirjastot eivät ole olleet kaikkialla oletuksena saatavilla ja vain murto-osa salausoperaatioita hyödyntävistä sovelluksista on tukenut edellisten tarjoamia rajapintoja. Käytännössä toimikorttien käyttöönotto on osoittautunut liian vaikeaksi esimerkiksi kansalaisille.

Toimikorttien rajapintoja sekä toimintoja on viimeisten vuosien aikana standardoitu (Identification Authentication Signature - European Citizen Card, IAS-ECC), lukijalaitteita on yhtenäistetty (Chip Card Interactive Device, USB CCID) ja rajapintakirjastot (pcsc-lite, cryptoapi) ovat yleisesti mukana uusimmissa käyttöjärjestelmissä. Lisäksi jotkin yleisimmin käytetyistä sovelluksista, kuten selaimet ja sähköpostiohjelmat, tukevat tarvittavia rajapintoja suoraan. Tilanne on siis käytöönoton osalta parantunut merkittävästi, joskin esimerkiksi Väestörekisterikeskuksen tuotteistaman kortin käyttö ei ole käytännössä mahdollista ilman Fujitsun toimittamaa ohjelmistoa, ja silloinkin vain osa rajapinnoista on käytettävissä.

Vahva sähköinen tunnistaminen ja kehittynyt sähköinen allekirjoitus toteutetaan useimmiten toimikorteilla, koska ne mahdollistavat jonkin mitä käyttäjällä on hallussaan (varmenteiden yksityiset avaimet) ja mitä käyttäjä tietää (PIN/salasana) yhdistämisen tavalla, joka ei ole vaarannettavissa äänittämis-hyökkäyksillä (replay attacks). Teknisesti toteutus on erittäin turvallinen niin kauan kuin korttien fyysinen turvallisuus ei ole vaarantunut.

Lisäksi toimikortit yhdistettynä kuvalliseen henkilökorttiin ohjaavat käyttäjiä salakavalasti toimimaan oikein. Kun korttiin on tulostettu oma kuva, tiedot ja sitä pidetään toimipisteissä liikuttaessa aina kaulassa, sitä ei kovinkaan herkästi jätetä lojumaan tietokoneelle tai lukijaan. Kun kortti otetaan pois lukijasta, toiminta loppuu - allekirjoitukset ja tunnistautumiset eivät ole enää mahdollisia ja tyypillisesti työasema menee lukkoon.

Mobiilivarmenne

SIM-kortti